Ciberseguridad

Como siempre se dice en ciberseguridad, el factor humano es el eslabón más débil de la cadena y es el principal responsable de que un ataque se lleve a cabo de forma efectiva. Es por eso por lo que los cibercriminales, que saben esto, constantemente intentan aprovechar la incredulidad o los descuidos de los empleados […]

Como siempre se dice en ciberseguridad, el factor humano es el eslabón más débil de la cadena y es el principal responsable de que un ataque se lleve a cabo de forma efectiva. Es por eso por lo que los cibercriminales, que saben esto, constantemente intentan aprovechar la incredulidad o los descuidos de los empleados cuando lanzan sus campañas maliciosas. Pero también podemos ver esta realidad como una oportunidad, ya que con el conocimiento y la capacitación necesaria puede convertir a esos empleados en la primera línea de nuestra institución.

De hecho, el 82% de las filtraciones de datos analizadas en 2021 involucraron un “elemento humano”. Estas cifras demuestran que en la actualidad nuestro recurso humano representa uno de los principales objetivos para los cibercriminales a la hora de llevar adelante sus ataques. Por eso, es fundamental el esfuerzo por mitigar los riesgos y por eso el Departamento de Sistemas brindará los conocimientos necesarios para que seamos cada vez más capaces de detectar las señales que advierten de un posible ataque y que puedan comprender cuándo pueden estar poniendo en riesgo datos confidenciales.

¿Por qué es necesaria la formación en concientización sobre seguridad?

Como cualquier tipo de programa de capacitación, la idea es mejorar las habilidades de la persona. En este caso, mejorar el conocimiento que tiene sobre la seguridad informática no solo posiciona mejor al individuo a la hora de desempeñar su rol, sino que también reducirá el riesgo de una potencial brecha de seguridad con todas las consecuencias que conlleva.

La verdad es que nuestros usuarios representan el corazón palpitante de la iglesia. Si pueden ser atacados, también lo puede ser la organización. De manera similar, el acceso que tienen a datos sensibles y sistemas de IT aumenta el riesgo de que ocurran accidentes que también podrían afectar negativamente a la Unión Argentina.

Varias tendencias resaltan la urgente necesidad de que pongamos en marcha programas de capacitación para generar mayor concientización en aspectos claves de la seguridad, como son:

Contraseñas: las credenciales estáticas existen desde que existen los sistemas informáticos. Y a pesar de las súplicas de los expertos en seguridad a lo largo de los años, siguen siendo el método más popular que utilizan los usuarios a la hora llevar adelante procesos de autenticación. La razón es simple: las personas saben instintivamente cómo usarlas. El desafío está en que las contraseñas también son un blanco de ataque de los actores maliciosos. Si un atacante logra engañar a un empleado o a un obrero para que comparta sus credenciales o incluso si logra adivinarlas, probablemente no hay nada más que se interponga en su camino para lograr tener acceso total a la red.

Según una estimación, más de la mitad de los empleados en países como Estados Unidos y Argentina han apuntado sus contraseñas en un papel. Las malas prácticas a la hora de gestionar contraseñas abre la puerta a los actores maliciosos. Y a medida que aumenta la cantidad de credenciales de acceso que los empleados necesitan recordar, también aumenta la probabilidad de que ocurra un uso indebido de esas credenciales.

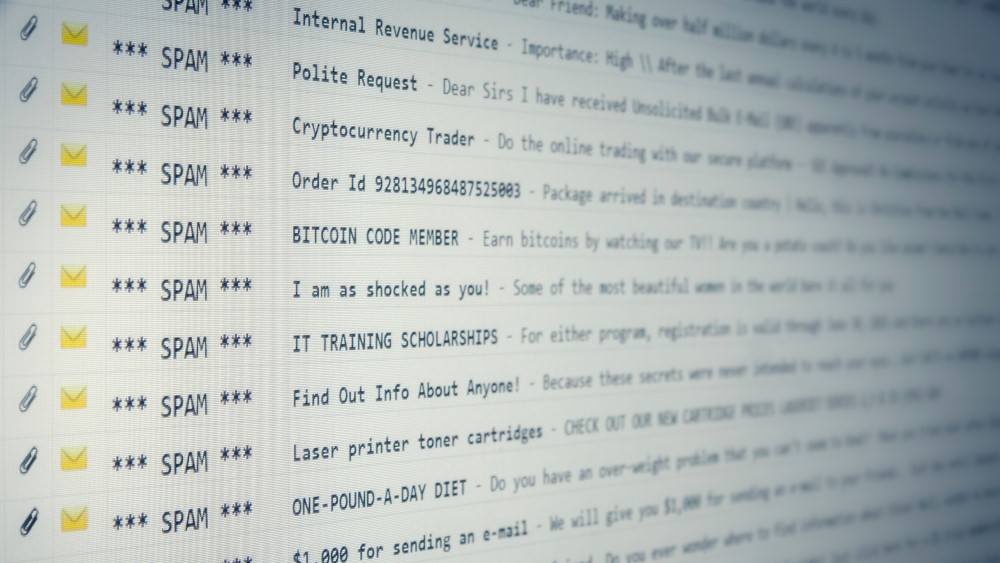

Ingeniería social: Los humanos somos seres sociables. Eso nos hace susceptibles a la persuasión. Queremos creer las historias que nos cuentan y en la persona que las cuenta. Esta es la razón por la que funciona la ingeniería social: el uso por parte de los actores maliciosos de técnicas persuasivas como la presión y la suplantación de identidad para engañar a la víctima y convencerla de que cumpla sus órdenes. El mejor ejemplo de ingeniería social puede ser un correo electrónico de phishing, un mensaje de texto (también conocido como smishing) o una llamada telefónica (también conocido como vishing), pero también se usa en ataques del tipo BEC y en otras modalidades de estafa.

La economía del cibercrimen: en la actualidad los cibercriminales cuentan con una red compleja y sofisticada conformada por sitios en la dark web. A través de estos sitios los actores maliciosos compran y venden datos y servicios que van desde alojamientos blindados, ransomware as a service, etc. Se estima que se mueven miles de millones en estos mercados. Esta “profesionalización” de la industria del cibercrimen naturalmente ha llevado a los actores de amenazas a concentrar sus esfuerzos donde el retorno de la inversión es más alto. En muchos casos, eso significa dirigirse a los propios usuarios: empleados y obreros.

Trabajo híbrido: se cree que quienes trabajan desde su casa tienen más probabilidades de hacer clic en enlaces de phishing y tener un comportamiento más riesgoso, como usar dispositivos de trabajo para uso personal. Teniendo esto en cuenta, el surgimiento de una nueva era de trabajo híbrido abrió las puertas para que los atacantes se dirijan a los usuarios corporativos cuando se encuentran en su punto más vulnerable. Eso sin mencionar el hecho de que las redes domésticas y las computadoras pueden estar menos protegidas que sus equivalentes en la oficina.

El objetivo del Departamento de Sistemas es brindarle información, consejos, advertencias y herramientas para que pueda protegerse de los ciberataques y así proteger a nuestra institución. Por tal motivo comenzará a recibir mails periódicos con artículos sobre seguridad informática. A medida que los artículos sean enviados, se guardarán en el siguiente enlace para que pueda consultarlos cuando desee.

Lo saludamos cordialmente y como siempre quedamos a su disposición para cualquier duda o consulta que puede realizar escribiendo en el siguiente mail: seguridad.ua@adventistas.org.ar